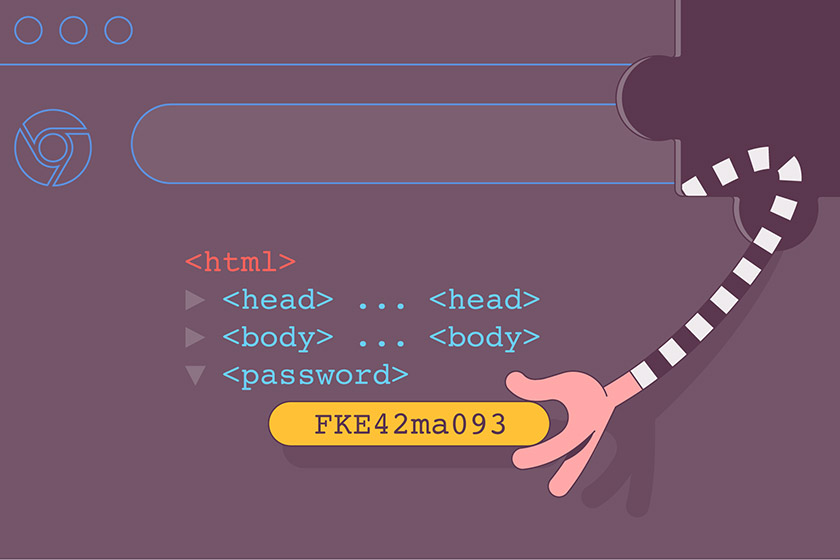

Вредоносные расширения Chrome могут красть пароли в открытом виде

Исследователи из Университета Висконсин-Мэдисон продемонстрировали, как злоумышленники могут использовать расширения для браузера Chrome, чтобы красть пароли пользователей. В статье рассматриваются уязвимости, связанные с доступом расширений к данным веб-страниц, а также предлагаются возможные решения для защиты пользователей. Учитывая популярность Chrome и широкое использование расширений, эта проблема затрагивает миллионы пользователей по всему миру.

Как это возможно

Большинство пользователей устанавливают расширения для браузеров, чтобы улучшить свой опыт веб-серфинга. Например, блокировщики рекламы и антивирусы стали неотъемлемой частью повседневного использования интернета. Однако для выполнения своих функций расширения требуют высокого уровня доступа к веб-страницам и браузеру. Это создает потенциальную угрозу, если расширение создано злоумышленниками.

Для борьбы с такими угрозами Google разработал стандарт Manifest V3, который также используется в Microsoft Edge и Mozilla Firefox. Согласно Malwarebytes, этот стандарт предотвращает загрузку кода с удаленных сайтов, что может остановить изменение функциональности расширений после установки. Тем не менее, исследователи обнаружили, что даже с этим стандартом возможно красть пароли, обходя процесс проверки Chrome.

Проблема кражи паролей

Основная проблема заключается в использовании Document Object Model (DOM). DOM — это способ представления структуры и содержимого веб-страницы в виде дерева, где каждый элемент документа представлен узлом. Расширения браузера часто имеют неограниченный доступ к DOM каждой посещаемой страницы. Это позволяет им изменять веб-страницы, включая поля ввода, где пользователи вводят свои пароли.

Исследователи создали расширение для Chrome, которое специально нацелено на эту уязвимость. Оно заявляло себя как «GPT-ассистент, предлагающий функции, подобные ChatGPT, на веб-сайтах», чтобы получить разрешение на работу на всех посещаемых сайтах. Затем они изучили возможность изменения веб-страниц с разными результатами. Оказалось, что большинство из 10 000 самых популярных сайтов, включая cloudflare.com, facebook.com и amazon.com, уязвимы к таким атакам.

Исследователи также проанализировали расширения, доступные в магазине Chrome, и обнаружили, что 12,5% из них имеют необходимые разрешения для потенциального взлома полей паролей. При этом 190 расширений имеют прямой доступ к таким полям.

Возможные решения

Исследователи предложили два возможных решения: «внешнее» и «встроенное». Внешнее решение представляет собой JavaScript-пакет, который веб-разработчики могут использовать для защиты чувствительных полей ввода на своих страницах. Встроенное решение — это дополнение для браузеров, которое ограничивает доступ расширений к таким полям.

Издание BleepingComputer связалось с представителями Google и других затронутых компаний для получения комментариев. Представитель Google подтвердил, что компания изучает результаты исследования, но отметил, что доступ к полям паролей не обязательно считается проблемой безопасности, если расширения получили соответствующие разрешения.

Заключение

Проблема безопасности расширений для браузеров остается актуальной, особенно с учетом их широкого использования. Пользователям рекомендуется тщательно проверять разрешения, запрашиваемые расширениями, и устанавливать только те, которые действительно необходимы. Веб-разработчикам также следует учитывать потенциальные угрозы и внедрять дополнительные меры защиты для своих сайтов.

Соседние материалы | ||||

|

10 важных вещей, которые нужно знать о WooCommerce | Представляем EasyStore: eCommerce в Joomla, простой и мощный |

|

|