Основные тенденции хакерских атак на сайты Joomla и WordPress

В настоящее время в Интернете функционирует более миллиарда сайтов. С каждым днем это число растет, поскольку все новые люди или компании хотят иметь свое присутствие в Сети через веб-сайт. В частности, этот рост провоцируется стремительным развитием систем управлением контента (CMS - Content Management Systems) с открытым исходным кодом.

Более трети всех сайтов в Интернете построены на базе четырех платформ: WordPress, Joomla!, Drupal, и Magento. WordPress занимает лидирующие роли охватывая более 60% доли рынка. WordPress смог покорить пользователей за простоту настройки, интуитивно понятный интерфейс и легко расширяемую платформу, разработчики действительно ориентируются на конечного пользователя и угадывают его потребности. Другие платформы так же добились определенных успехов, но заняли лидирующие позиции в своих нишах, например Magento поставляет свою платформу в крупные организации и корпорации, Drupal, кроме крупных организаций и корпораций так же заявил свое присутствие в предприятиях федерального масштаба.

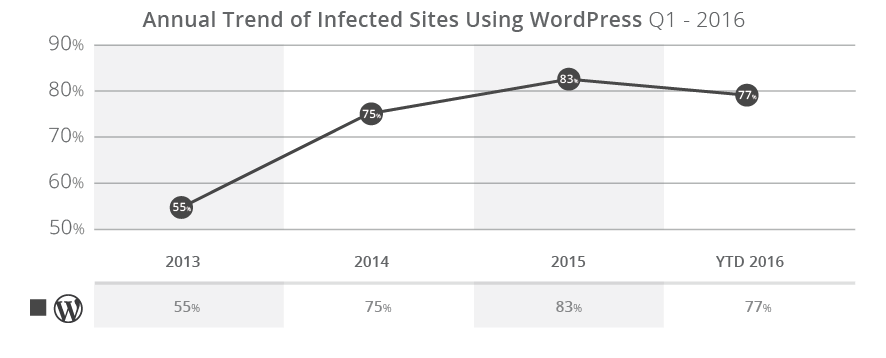

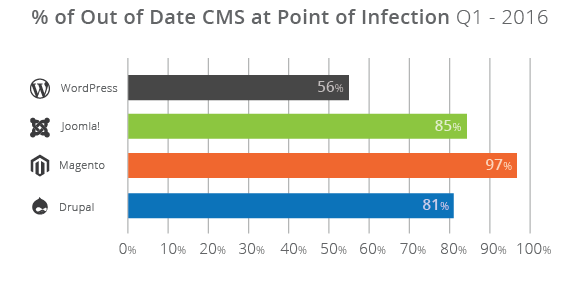

Последнее время наблюдается значительный приток неквалифицированных специалистов как в области веб-разработки, так и в рядах поставщиков услуг, которые ответственны за развертывание и администрирование веб-сайтов - это серьезная проблема, которую мы можем наблюдать в сети Интернет сейчас. По проведенному анализу, удалось установить, что из более чем 11 000 зараженных сайтов, 75% реализованы на базе WordPress, половина их которых работали на устаревшей версии этого CMS. Если сравнивать данные показатели с другими платформами, команды которых меньше уделяют внимания обратной совместимости, например Joomla! или Drupal, то мы придем к цифре 80% - это то количество зараженных сайтов, на которых не были своевременно проведены работы по обновлению.

По состоянию на март 2016 года, компания Google сообщает, что более 50 миллионов сайтов промаркированы как нежелательные, то есть пользователь получит сообщение от поисковой системы, что посещение сайта может быть опасным, так как установлено наличие вредоносного кода. Для сравнения, в марте 2015 года эта цифра составляла 17 миллионов. Так же по информации от Google еженедельно черный список пополняется на 20 000 сайтов с вредоносным программным обеспечением и 50 000 сайтов с подозрением на мошеннические действия. Стоит учитывать, что эти цифры отражают только ту часть вредоносных сайтов, которые оказывают негативное воздействие на посетителя, существует множество других тактик, которые крайне трудно идентифицировать как вредоносное.

Пытаясь понять каким образом сайт был взломан, было собрано большое число показателей, которые мы систематизировали и можем представить в количественной оценке. Собранные данные помогли нарисовать довольно ясную картину основных направлений работы хакеров и злоумышленников. Итоговые выводы будут озвучены в настоящем отчете.

Данный отчет раскроет основные направления хакерских атак и методов заражения сайтов на базе CMS которые сильнее всего пострадали от данного рода деятельности. Отчет базируется на репрезентативной выборке из числа сайтов за один квартал календарного года (1-й квартал 2016). Было изучено в общей сложности 11 485 зараженных веб-сайтов. Это выборка, которая позволила представить наиболее последовательные данные на основе которых был подготовлен отчет.

Анализ CMS

По нашим данным в текущих реалиях существует три CMS, которые чаще всего подвержены заражению - это WordPress, Joomla! и Magento. Ни в коем случае нельзя утверждать, что эти платформы являются небезопасными.

В большинстве случаев уязвимость возникала не столько на уровне ядра CMS, сколько из-за ошибок инсталляции, неверной или неполной настройке и проблем обслуживания веб-мастерами или владельцами сайтов.

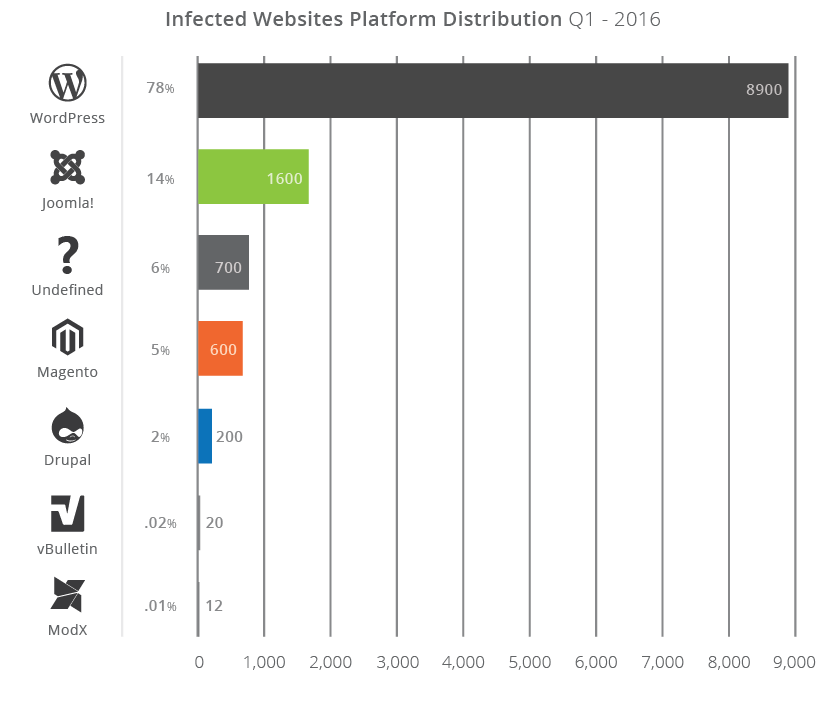

Более 78% всех изученных сайтов за первый квартал работали на базе WordPress, следом идет Joomla! - 14%. Напомним, что WordPress является самой популярной CMS на рынке с открытым исходным кодом, её используют как огромные корпорации, так и обычные пользователи. Во всех случая, независимо от платформы, главной причиной заражения является уязвимость эксплуатируемых расширений и компонентов, но не ядра. Как правило, сайт становиться уязвимым после интеграции плагинов, расширений, компонентов, модулей, шаблонов и т.д.

vBulletin и Modx имели крайне малые показатели в нашей выборке, поэтому были исключены из отчета.

Распределение пострадавших сайтов с выборкой по типу платформы за квартал:

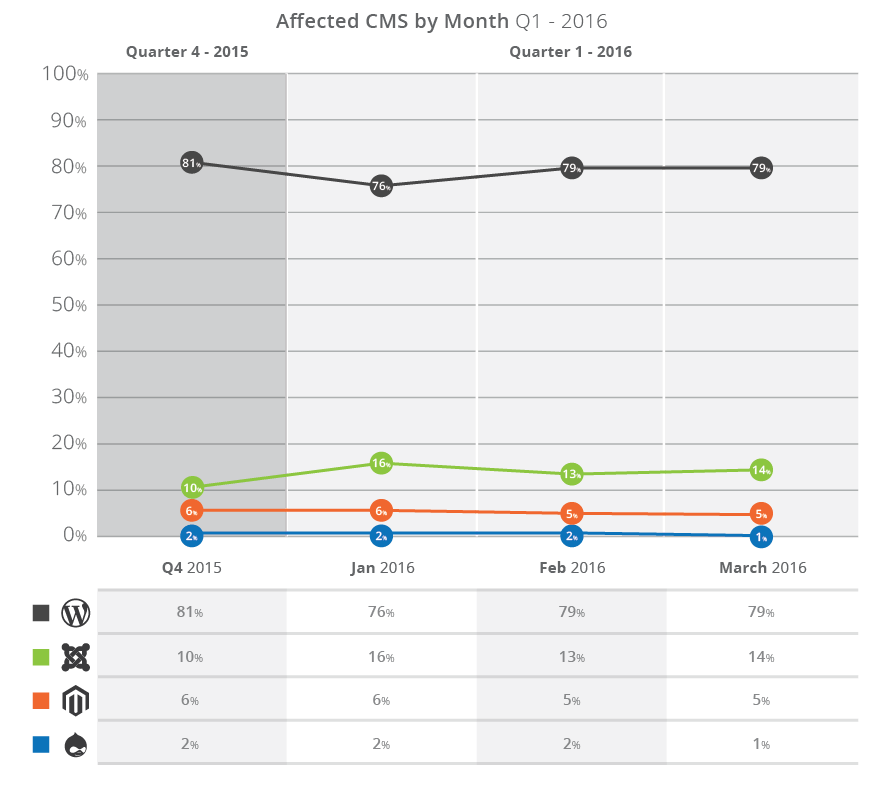

Нам не удалось зафиксировать всплесков, что могло стать аномалией для какой-либо платформы. Другими словами, если делать сравнение с 4-м кварталом 2015 года, то ничего значительного или необычного в 1-м квартале 2016 не произошло. Мы видим незначительно уменьшение числа инфицированных среди WordPress и увеличение заражений сайтов на базе Joomla!.

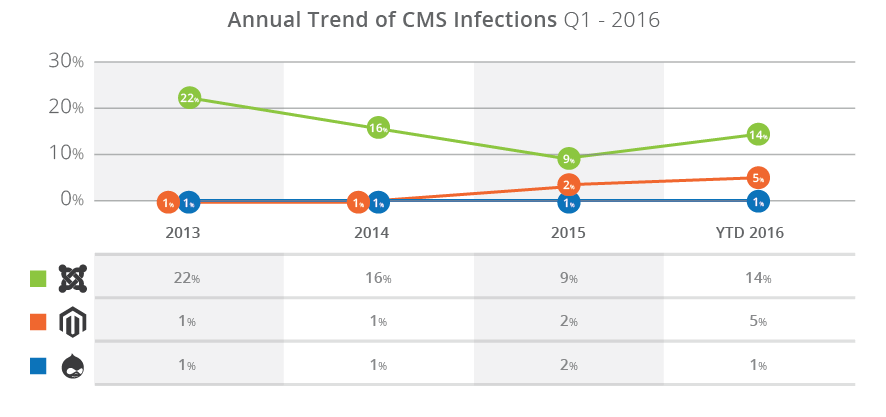

Анализируя предыдущие года, изменения происходили довольно последовательно: WordPress оставался лидером, Joomla! оставалась на второй позиции. Был небольшой провал для Joomla! в 2015 года, но удалось отыграть позиции в первом квартале 2016.

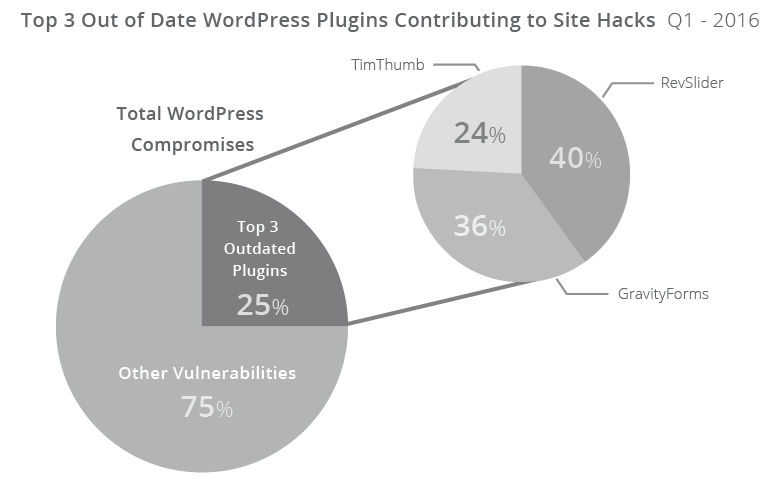

Основная уязвимость WordPress завязана на процесс эксплуатации расширений, которые содержат эту самую уязвимость. Три главных расширения, которые оказали влияние на возможность заражения сайта: плагины RevSlider и GravityForms и скрипт TimThumb.

Еще одно интересное наблюдение касается CMS Magento, которое все больше и больше позиционирует себя как платформа для интернет-магазинов и онлайн-бизнеса (e-commerce). Сравнивая 2015 год и 1-й квартал 2016 прослеживается рост инфицированных сайтов в 200%!

Увеличение числа заражений сайтов на Magento в первую очередь обусловлено так называемое ShopLift Supee -уязвимостью (или ShopLift Bug), выявлено 5344 уязвимостей, которые обнаружил знакомый многим программно аппаратный комплекс Checkpoint, в феврале 2015 команда Magento выпустила обновление, которое закрыло данную уязвимость. Удаленное выполнение кода и атаки методом инъекций SQL - уязвимости, которые были раскрыты Checkpoint в апреле 2015 в течении 24 часов с момента первых инцидентов. Более того можно отметить Cross-site Scripting (XSS) уязвимости, которые были определены и раскрыты исследовательской группой Sucuri, данные атаки позволяли получать доступ к аккаунту администратора и создавать новых пользователей с любым уровнем прав.

Следует отметить, что в отличие от других платформ, в Magento злоумышленники используют атакованный сайт для распространения вредоносного программного обеспечения, которое нацелено на данные о банковский картах и другой финансовой информации рядовых пользователей. Воровство самих данных не является чем-то необычным, ведь это очевидная цель атаки интернет-магазинов. Но тот факт, что наблюдается большое число карт-скраберов (card scrapers - вредоносное ПО, инструмент злоумышленников, для получения финансовой информации с банковской карты) именно на Magento-сайтах, позволяет предположить, что данные пользователей обрабатывается локально на уровне веб-сервера с использованием сторонних интеграторов для обработки данных держателей карт, и злоумышленники знают об этом! Так же явно демонстрируется игнорирование правил изложенных в документе под названием Payment Card Industry Data Security Standards (DSS), который гласит, что обработка платежных данных должно происходить только на уровне приложения электронной коммерции внутри его окружения.

Анализ устаревших CMS

Уже было сказано, что основной причиной заражения сайтов является использование расширений и компонентов, которые содержат уязвимости, но так же важно понимать состояние самой CMS на которой работает сайт. Старые версии программ являются серьезной проблемой, ведь ранние версии обычно разрабатывались, как говориться, "на коленях", то есть было задействовано большое количество неоптимальных решений с перспективой доработки в будущем. При достаточном количестве времени и мотивации, злоумышленник без труда сможет отыскать уязвимости в подобных версиях программного обеспечения.

Чтобы упорядочить данные, мы разделили их на две категории, которые имеют отношение к ядру приложения, а не к расширениям или компонентам:

- Обновленная CMS;

- Устаревшая CMS;

CMS может считаться устаревшей, если не была установлена последняя версия рекомендованная безопасностью или, как вариант, отсутствует соответствующий патч, который устраняет известные уязвимости.

WordPress является ведущей платформой, которая поддерживает обратную совместимость в сочетании с простотой обновлений, в то время, как у других платформ, таких как Joomla!, Magento и Drupal, с этим возникают трудности. Несмотря на все усилия, которые прикладывает команда WordPress, из 11 000 проанализированных зараженных сайтов, 56% имели устаревшую версию. Но это довольно хороший показатель, по сравнению с другими платформами, где процент устаревших версий соответственно составлял Joomla! - 84%, Magento - 96% и Drupal - 81%.

Проблема существования устаревших версий может быть обусловлена следующими факторами: наличие сильно модифицированной инсталляции платформы, проблемы обратной совместимости, отсутствие специалиста для проведения процесса миграции.

Статистика показывает, что проблемы обновления испытывают сайты разного уровня бизнеса. Владельцы сайтов не способны идти в ногу с возникающими угрозами. Кроме того, многие руководители уверены, что "просто обновить" не всегда достаточное действие. Многие обращаются к другому решению, такому как развертыванию Website Application Firewall (WAF) - программный фаервол сайта, который реализует так называемое "виртуальное устранение" угроз безопасности.

WordPress. Детальное рассмотрение

На базе WordPress преобладает большой процент (77%) от общего числа зараженных сайтов, которые удалось проанализировать. Рассмотрим более детально и попытаемся понять причины проблем. Большое число плагинов в репозиториях платформы (более 40 тысяч) скрывает в себе множество уязвимостей, которые раскрываются ежедневно делая много шума и, в потоке новостей, бывает трудно понять из-за чего весь сыр-бор.

Было выделено три плагина, которые занимают лидирующие позиции по числу инцидентов заражения.

Почти 10% проанализированных взломанных WordPress-сайтов имели уязвимую версию плагина RevSlider. Суммарное количество по плагинам RevSlider, Gravity Forms и TimThumb составляет 25%.

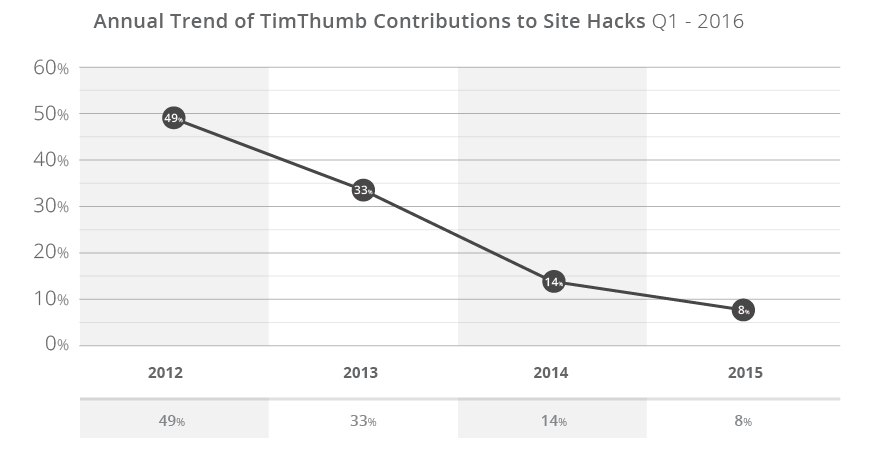

По всем трем плагинам обновление появилось довольно давно, например TimThumb выпустила апдейт в 2011. Плагин RevSlider получил исправления в версии 1.8.20, декабрь 2014. RevSlider без официальных заявлений устранил уязвимость в обновлении февраля 2014 года, сама уязвимость при этом была раскрыта только в сентябре 2014, в то время как инциденты заражения начали регистрировать в декабре 2014. Эти факты свидетельствую о проблемах с которыми сталкивается сообщество WordPress в вопросах администрирования и обслуживанию веб-сайтов. TimThumb безусловно стал самым интересным предметом изучения, в частности, уязвимая версия данного плагина по сей день используется многими инсталляциями WordPress, чем облегчает жизнь злоумышленникам.

Нижеприведенный график демонстрирует динамику снижения количества уязвимых сайтов с плагином TimThumb.

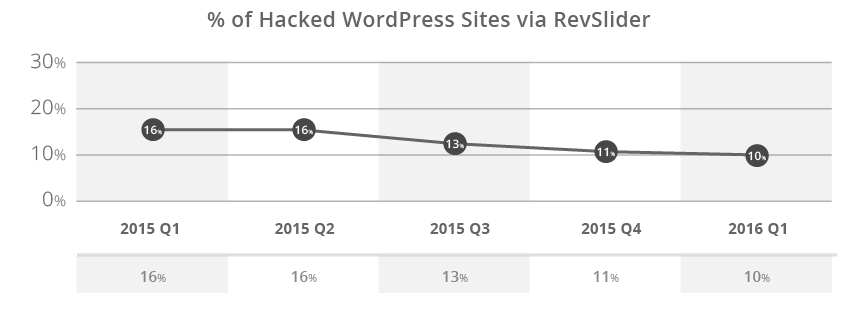

Конечно, плагину RevSlider далеко до успехов его собрата TimThumb, но все-таки он так же продолжает оказывать свое влияение на многие сайты даже спустя месяцы после обнаружения. Основная сложность RevSlider заключается в том, что он встроен в темы и шаблоны и многие владельцы сайтов даже не догадываются о проблемы, пока не столкнуться с ней.

Основной причиной взлома или заражения современных сайтов являются уязвимости обнаруженные в устаревших версиях программного обеспечения, в частности это расширения и компоненты в платформе WordPress.

Сама по себе идея установки патчей и устранение уязвимости не является чем-то новым в мире информационной безопасности, но в мире повседневных бизнес процессов среди не-технического персонала, данная концепция является тайной за семи замками. Пожалуй самым сложным аспектом является то, что данная проблема имеет отношение ко всем владельцам сайтов, будь-то маленький интернет-магазин, сайт безызвестного блоггера или масштабный сервис огромной корпорации. Все наступают на одни и те же грабли и единственное решение является своевременная установка обновлений, в частности обновлений безопасности.

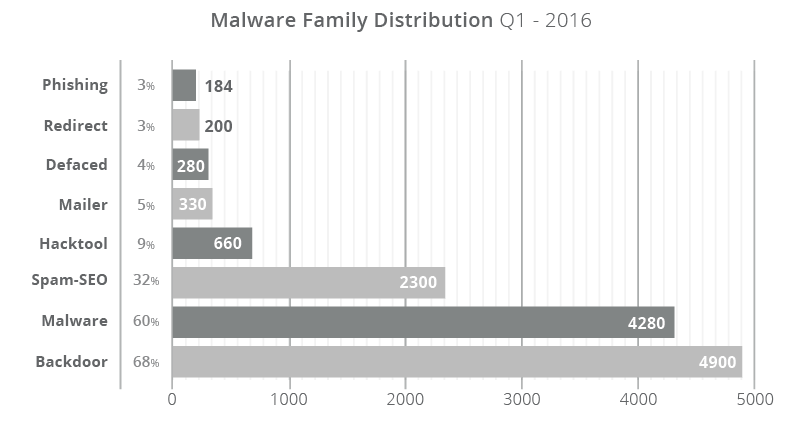

Классификация вредоносного ПО

Часть исследований за прошедший квартал включают в себя анализ различных видов заражений, в частности их сопоставление с различными типами вредоносного программного обеспечения. Классификация вредоносного ПО позволяет лучше понимать и оценивать действия хакеров и злоумышленников, а так же прослеживать их мотивы.

Зараженный сайт может иметь несколько файлов, которые были модифицированы разными типа вредоносного ПО. Все зависит от целей хакера, от того как он в дальнейшем планирует использовать свой актив (актив - термин, который описывает сайт контролируемый хакером). В среднем на зараженном сайте обнаруживается 132 модифицированных файла, что показывает насколько глубоко вредоносное ПО забирается внутрь.

За предыдущий квартал, 66% всех взломов были выполнены с помощью бэкдора написанного на языке PHP, который был скрыт внутри сайта. Бэкдоры позволяют злоумышленнику сохранить доступ к среде после успешного инфицирования сайта и продолжать воздействовать на него. Бэкдоры позволяют злоумышленникам обходить практические любые ограничения доступа, которые могут быть выполнены на уровне веб-сервера. Эффективность бэкдоров достигается за счет трудностей их обнаружения с помощью известных сканеров, они, как правило, хорошо написаны и не выдают внешних признаков вредоносного ПО.

Бэкдоры обычно используются в качестве точки входа после успешного заражения сайта для последующего воздействия.

Краткий справочник определений:

- Back Door - файлы, используемые для повторного доступа к зараженному сайту;

- Malware - общий термин, используемый для описания программного обеспечения созданного со злым умыслом;

- SPAM-SEO - вид атаки нацеленный на SEO-оптимизацию сторонних ресурсов за счет зараженного сайта;

- HackTool - инструменты используемые для атак на другие сайты (Exploit или DDOS);

- Mailer - генератор спама, рассылаемого с использованием мощностей сервера на котором размещается зараженный сайт;

- Defaced - вид взлома, который модифицирует домашнюю страницу сайта;

- Phishing - действия нацеленные на получения конфиденциальной информации пользователя (например логин/пароль или данные банковской карты).

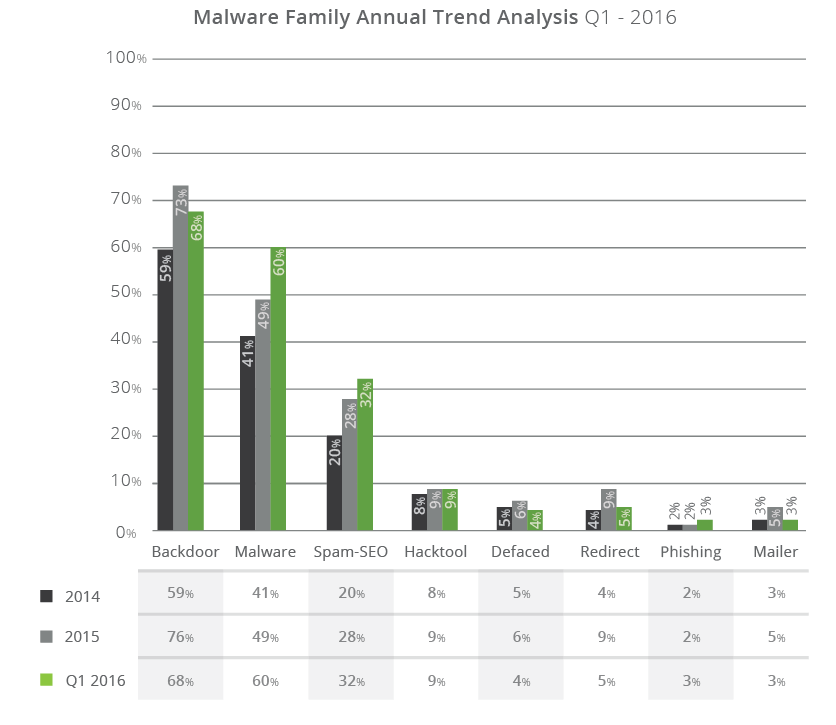

Примерно 31% всех случаев заражения приходится на SPAM-SEO, когда зараженный сайт содержит информацию рекламного характера или выполняет перенаправление на другой ресурс. Как правило, такой вид заражения продвигает сайты продажи виагры, виртуальное казино или порно-ресурсы.

31% от всех зараженных сайтов это довольно много, все от того, что подобная реклама действительно может заинтересовать рядовых пользователей. Прослеживается рост, например, в 2014 году эта цифра была на уровне 20% от общего числа зараженных сайтов, в 2015 - выросла до 28%, прогноз на 2016 год - 32%.

Количество атак типа Defaced понизилось примерно до 3%, что не является сюрпризом. Экономическая выгода от атак, которые успешно заражают сайты растет и чем больше хакеров принимает в этом участие, тем больше идей и планов строится на зараженный сайт и простая смена содержимого домашней страницы похожа больше на хулиганскую выходку, чем нам серьезную работу.

И примерно 70% всех зараженных сайтов имели вид бэкдора, что говорит о сложности атак и необходимости сохранения доступа к сайту. Так же бэкдор может быть использован для повторного заражения. Повторимся, бэкдор крайне неохотно поддается сканированию, поэтому может существовать внутри сайта довольно долго, в то время как владелец будет оставаться в неведении.

В среднем на зараженном сайте присутствует 132 модифицированных файла, что показывает насколько может быть трудоемка работа по восстановлению для владельцев. Это объясняет момент, почему, по статистике Google 30% сайтов, которые владельцы помечают как “излеченные” через некоторое время вновь попадают в категорию "зараженные".

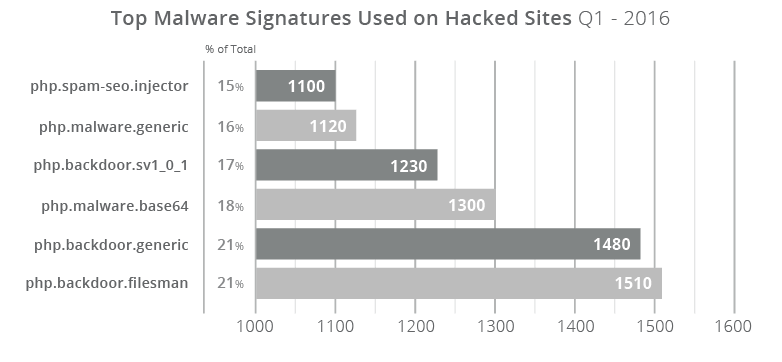

Ниже представлен рейтинг вредоносного ПО с классификацией по его подписи:

Filesman backdoor наиболее часто встречается среди зараженных сайтов, представляет из себя многофункциональный бэкдор, который дает хакеру полный контроль над сайтом.

Заключительные моменты

Основной вывод, который необходимо сделать на основе настоящего отчета это то, что уязвимое программного обеспечение является проблемой, которая провоцирует атаки на сайты приводя к их заражению. Информационные бюллетени безопасности, которые выпускают как разработчики ПО, так и сторонние организации, как правило, остаются без внимания основной массы специалистов. Инициативы разработчиков, например команда WordPress прикладывает массу усилий, чтобы обеспечить обратную совместимость обновлений, несомненно приносят свои плоды, но, как правило, локализуются в рамках одной платформы, плюс ко всему, основная доля уязвимости приходит из сторонних расширений и компонентов, а не ядра платформы. Важно сказать, что далеко не все команды разработчиков проявляют подобные инициативы.

Можно сказать, что мир технологий с открытым исходным кодом продолжает менять веб-индустрию и методы атак и заражений так же будут эволюционировать. С развитием CMS все меньше требуется каких-либо знаний, чтобы развернуть полноценный сайт, неквалифицированный специалист игнорирует массу требований по настройке и обеспечению безопасности, что приводит к печальным последствиям. Многие организации, такие как Google, вынуждены занять жесткую позицию в отношении зараженных сайтов, вплоть до пожизненной блокировки в рамках своего сервиса.

Мнение, что владельцу сайта необходимо просто обновить свою платформу в корне неверно, этого, конечно, недостаточно. В большинстве случаев несколько сайтов запускаются на одном веб-сервере и живут по-соседству. Это не значит, что нужно сфокусироваться на одной платформе WordPress, Joomla!, Magento или Drupal, но важно понимать, что несколько разнородных сайтов в одной среде тяжелее обслуживать, что в конечном итоге делает их более уязвимы к атакам злоумышленников. Это проблемы не только маленьких сайтов, но и больших корпораций. К сожалению, знания и образование, хоть и стали более доступными, но все еще не воспринимаются многими специалистами, которым важен лишь сиюминутный результат.

Спасибо, что нашли время прочитать этот отчет, уверены, что предоставленная информация оказалась интересной и полезной. У Sucuri есть целый ряд новых методик, на основе которых будет составлен отчет за 2-й квартал 2016.

Соседние материалы | ||||

|

Создаём SlidingGallery для Joomla | 7 вещей, о которых нужно знать перед запуском сайта на Joomla |

|

|